به گزارش خبرنامه پیامپرداز، شرکت امنیتی Fortinet هشداری منتشر کرده است که به باج افزار sage که در اوایل سال جاری ظاهر شد، قابلیتهای جدیدی اضافه شده است که منجر شده فرار از تجزیه و تحلیل و افزایش امتیازات در این باجافزار فعال شود.

این بدافزار در اوایل سال ۲۰۱۷ میلادی بسیار فعال بود، اما در ۶ ماه گذشته، فعالیت قابل توجهی نداشته است. با این حال، محققان امنیتی Fortinet هشدار میدهند که در ماه مارس امسال نمونههای مشابهی با یک Sage یافت شده که قابلیتهای افزایش امتیازات و فرار از تجزیه و تحلیل را دارا بوده است.

با توزیع شدن از طریق رایانامههای حاوی هرزنامه و با پیوستهای مخرب جاوا اسکریپت، Sage نیز متوجه شد که زیرساختهای توزیع مشابهی را با باجافزار Locky به اشتراک گذاشته است. همچنین مشاهده شد که این بدافزار از طریق پروندههای اسناد با ماکروهای مخرب توزیع شده است. این بدافزار وسیلههای نفوذ دامنههای .info و .top را برای تحویل بدافزار بهکار میگیرد.

این بدافزار از الگوریتم رمزنگاری ChaCha20 برای رمزنگاری پروندههای قربانی و افزودن پسوند .sage به آنها استفاده میکند. باج افزار sage از آلوده کردن رایانههایی که دارای صفحهی کلید بلاروس، قزاق، ازبک، روسی، اوکراین، ساخا و لتونی هستند، اجتناب میکند.

با نگاهی به کد Sage متوجه میشویم که اکثر رشتهها در تلاش برای پنهان کردن رفتار مخرب، رمزنگاری شدهاند. Fortinet کشف کرده است که نویسندگان از الگوریتم رمزنگاری ChaCha20 برای رمزنگاری استفاده کردهاند و هر رشتهی رمزنگاری شده، کلید رمزگشایی هاردکد خود را دارد.

علاوه بر این، در صورتیکه این بدافزار برای تجزیه و تحلیل بر روی یک جعبه شنی یا دستگاه مجازی بارگیری شود، انواع روشهیا تحلیل را برای کشف این موضوع به کار میگیرد.

این تهدید تمام فرآیندهای فعال بر روی دستگاه را شمارش کرده، برای هرکدام از آنها یک عبارت درهمسازی محاسبه میکند و سپس درهمسازیها را در برابر یک فهرست هاردکدشده از فرآیندهای فهرست سیاه بررسی میکند. همچنین در صورتیکه شامل رشتههایی مانند sample، malw، sampel، virus، {sample’s MD5} و{samples’s SHA1} باشد، تمام مسیرهایی که بدافزار اجرا شده و به پایان میرسد را نیز بررسی مینماید.

نوع جدید باج افزار sage برای تعیین کردن، نامهای رایانه و کاربر را نیز در صورتیکه آنها را با فهرست نامهای مورد استفاده در محیط جعبهشنی مطابقت دهد، بررسی میکند. همچنین از دستورالعمل CPUID x86 برای دریافت اطلاعات پردازنده و مقایسهی آن فهرستی از شناسههای CPU فهرست سیاه، استفاده میکند.

علاوه بر اینها، این باجافزار بررسی میکند که آیا یک ضدبدافزار بر روی رایانه اجرا میشود (با بررسی فرآیندهایی که تحت مدیریت Service Control Manager اجرا میشوند) و آن را در برابر مجموعهای از آدرسهای MAC لیست سیاه بررسی میکند.

همچنین مشخص شد که باجافزار Sage میتواند با بهرهبرداری از یک آسیبپذیری وصلهشدهی هستهی ویندوز با شناسهی (CVE-2015-0057) و یا با بهرهبرداری از eventvwr.exe و به سرقت بردن رجیستری برای دور زدن کنترل حساب کاربر (UAC)، امتیاز خود را افزایش دهد.

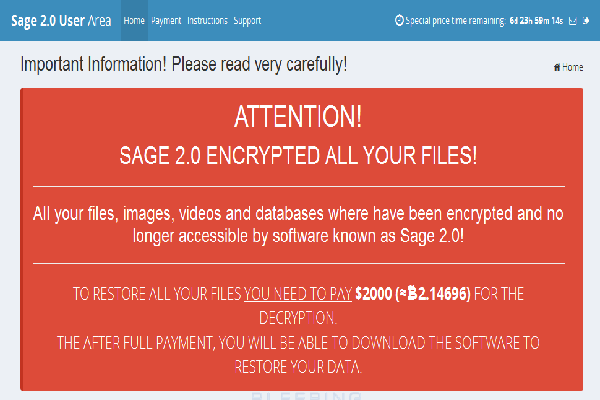

یادداشت باج به ۶ زبان دیگر ترجمه شده است که نشان میدهد نویسنده ممکن است در آینده، کشورهای بیشتری را هدف قرار دهد. قربانیان برای دسترسی به یک وبگاه onion با استفاده از مرورگر تور هدایت شده و برای خرید «نرمافزار رمزگشای SAGE» باج به مبلغ ۲ هزار دلار را پرداخت میکنند.

گفتنی است زبانهایی که در حال حاضر این باجافزار از آنها پشتیبانی میکند شامل زبانهای انگلیسی، ایتالیایی، آلمانی، فرانسه، اسپانیایی، پرتغالی، هلندی، چینی، کرهای، عربی و فارسی است.

منبع: وبگاه اخبار امنیتی فنآوری اطلاعات و ارتباطات