معرفی

راوين

امروزه در اکثر سازمانها، روزانه چندين ميليون رخدادنما و هشدار توسط تجهیزات مختلف نرم افزاری، سخت افزاری، شبکهای و امنیتی تولید میشوند. حجم بسیار بالا، تنوع زياد و همچنين قالبها و زبانهای مختلف مورد استفاده در اين رخدادنماها باعث شده که بررسی دقیق، ارزیابی و تحليل آنها بصورت انسانی کاری بسیار پرزحمت، پرهزینه و همراه با اشتباه و چه بسا غیرممکن باشد.

سامانه مديريت رويداد و اطلاعات امنيتی(SIEM) راوين، بستر لازم جهت پايش مستمر و پيوسته کليه هشدارها و رخدادنماهای موجود در شبکه سازمان را فراهم می نمايد. در اين سامانه، کلیه هشدارها و رخدادنماهای شبکه سازمان جمع آوری شده و ضمن نگهداری و قابلیت بازیابی بلند مدت، بستر لازم جهت پالایش و تحلیل مستمر و بلادرنگ آنها بمنظور کشف ریشه رخدادهای امنیتی و برخورد اصولی با آنها فراهم می شود.

از جمله کاربردهای مهم راوين، استفاده در مرکز عملیات امنیت (SOC) سازمان میباشد. مرکز عملیات امنيت ، با پایش مستمر(24 * 365) شبکه سازمان، نمایی بلادرنگ از وضعیت امنیتی شبکه و رخدادهای جاری آن فراهم میکند و در صورت بروز حادثه امنیتی، در سریعترین زمان ممکن حادثه را تشخیص و سازمان را در رفع حادثه یاری مينماید.

مزايای استفاده از سامانه راوين

- بکارگيری در مرکز عمليات امنيت (SOC) سازمان

- کاهش هزينه های جمع آوری، بررسی و تحليل هشدارها و رخدادنماهای مختلف شبکه سازمان

- تشخيص حملات سایبری و بد افزارها و فعاليتهای مشکوک نفوذگران

- تشخیص زود هنگام حوادث امنیتی با تحلیل رفتاری شبکه

- کاهش زمان واکنش متقابل

- تولید گزارشهای آماری مختلف از رویدادهای امنیتی و دسته بندی و اولویت بندی آنها

- ارائه داشبورد پایش بلادرنگ حوادث و رویدادهای امنیتی

- تحلیل و پایش ۲۴ ساعته رویدادها و حوادث امنیتی

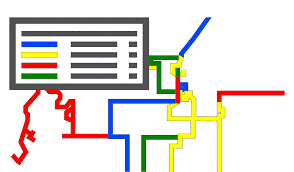

اجزای سامانه راوين

|

سامانه Ravin SIEM

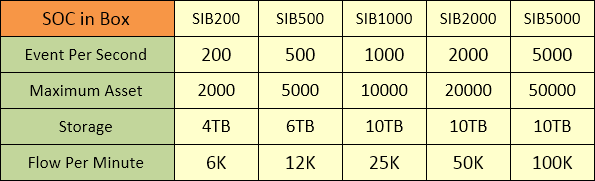

راوين در مدلهای مختلف با ويژگيهای سخت افزاری متفاوت ارایه میشود. در هر مدل نرخ گذردهی (EPS) و حجم ذخيره سازی هشدارها متفاوت مي باشد |

|

سامانه Ravin NTLM

اين سامانه در شبکه سازمان معمولا بصورت خارج از خط مستقر میشود. در اين سامانه جريانهای مختلف موجود در شبکه سازمان استخراج و تحلیل شده و هشدارهای امنیتی به راهبران ارایه می گردد. هچنین امکان ارسال نتایج تحليل برای Ravin SIEM وجود دارد. در واقع این سامانه حسگر راوین نیز محسوب می شود. |

|

سامانه Ravin NGIDS

اين سامانه در شبکه سازمان معمولا بصورت خارج از خط مستقر میشود. در اين سامانه محتوای ترافيک شبکه سازمان با هدف شناسايی موارد امنیتی و مخرب مورد بازرسی قرار گرفته و نتایج بازرسی برای Ravin SIEM ارسال می شوند. این سامانه حسگر لایه شبکه راوین محسوب می گردد. |

|

سامانه Ravin EDR

این سامانه بصورت عامل نرم افزاری در سطح میزبانهای شبکه سازمان نصب و راه اندازی میشود. این عامل نرم افزاری، رفتارهای پرمخاطره امنیتی سطح میزبان را استخراج نموده و جهت تحلیل وهمبستگی با سایر رویدادهای شبکه به سامانه مرکزی راوین منتقل می کند. این سامانه حسگر لایه میزبان راوین محسوب می گردد. |

ویژگی ها

مشخصات جمعآوری رخدادنماها (LC)

- انعطافپذیری در دریافت ورودی از تجهیزات مختلف شبکهای و امنیتی و کاربردها

- امکان افزودن هر نوع کاربرد یا تجهیز جدید خاص هر سازمان به سامانه

- پشتیبانی از تعداد نامحدود حسگر و نرخ نامحدود برای هر حسگر

- امکان تعریف فیلترهای مختلف برای حذف دادههای نامرتبط یا دادههای مورد نظر سازمان

- فشردهسازی سازی با ضریب ۱۰:۱، به منظور کاهش مصرف پهنای باند شبکه

- انتقال امن رخدادنماها و تضمین صحت آنها و حفظ محرمانگی به طور کامل

- اعتماد پذیری انتقال و نگهداری موقت دادهها در صورت قطع ارتباط بین واحد جمعآوری و سرور

مشخصات آرشیو (LM)

- قابلیت نگهداری بلند مدت دادهها به صورت قابل تنظیم و در بازههای زمانی شش ماه و بیشتر

- فشرده سازی و رمزنگاری کلیه دادههایی که در آرشیو نگهداری میشوند

- استفاده از قالبهای داده استاندارد(IDMEF) و (IODEF) برای نگهداری حمله و حادثه و حداکثر انعطاف پذیری در ارتباط با سایر محصولات و راه کارها

- بازیابی بلادرنگ اطلاعات مربوط به حملات و حوادث

- امکان جستجو بر روی دادههای موجود در آرشیو بر اساس ویژگیهای مختلف رویدادها و حوادث

- امکان دریافت گزارشهای مختلف از رویدادها و حوادث به صورت لحظهای و دورهای و زمانبندی شده

- سازگاری با راهکارهای مختلف سختافزاری موجود برای ذخیرهسازی دادههای انبوه

موتور تحلیل و همبستهسازی (بخشی از CRE)

- تحلیل و شناسایی بلادرنگ حملات

- تشخیص حملات چندگامی و آهسته با پنجره زمانی نامحدود (ویژه)

- تحلیل هشدارهای حسگرهای امنیتی در کنار رویدادهای دیگر حسگرهای شبکه

- تشخیص خودکار هشدارها و رخدادنماهای مثبت کاذب و حذف آنها

- قدرت کاهش حجم رویدادها به نحوی که در عین کاهش قابل ملاحظه ورودیها و ایجاد حجم خروجی قابل پردازش، مانع از دست نرفتن حوادث و حملات، میشود

- تطابق سنجی سیاستهای امنیتی و صدور هشدار در صورت نقض سیاستها

- قوانین از پیش تعریف شده همبستهسازی

- امکان تعریف قوانین خاصمنظوره همبستهسازی

- ایجاد پروفایل برای داراییهای مهم و تحلیل ناهنجاری رویدادها

- پشتیبانی از تعداد نامحدود سناریوی حمله

- مقیاس پذیری قدرت پردازش

- نمایش گرافیکی گراف حمله با قابلیت پیمایش

- تشخیص خودکار پارامترهای هماهنگ سازی با محیط عملیاتی

پایگاه دانش (بخشی از CRE)

- پایگاه دانش یکپارچه برای مدیریت کل دانشهای موجود در سیستم از قبیل: سناریوهای حملات، اطلاعات تشخیص رخدادنماهای مثبت کاذب، رسیدگی به حوادث، اطلاعات داراییها و آسیبپذیریهای سازمان، سیاستهای امنیتی و …

- امکان مدیریت دانشها و سفارشیسازی برای سازمان

- کاوش خودکار و مدیریت شده سناریوهای جدید و متناسب با شبکه سازمان (ویژه)

- امکان به روز رسانی از راه دور و از طریق سرور شرکت و به روز رسانی آفلاین از طریق فایلهای به روز رسانی

رسیدگی به حوادث (بخشی از CRE)

- وجود فرآیند رسیدگی به حوادث (ویژه)

- سیستم بلیت برای تخصیص نیروی انسانی رسیدگی به حوادث به صورت یکپارچه با فرآیند رسیدگی به حوادث (ویژه)

- امکان تعامل با CERT، NOC و تیم جرمشناسی و امکان سفارشیسازی تعاملات با این موجودیتها و سایر موجودیتهای مدنظر سازمان

- ارائه راهبرد واکنش متناسب و خاص هر حادثه (ویژه)

- قابلیت تدوین راهبرد رسیدگی برای حوادث جدید (ویژه)

- تخصیص کارآمد منابع انسانی در رسیدگی به حوادث و استفاده از معیارهای متنوع برای اولویتبندی و زمانبندی

- امکان سفارشیسازی و اتصال به راه کارهای موجود در سازمان (مانند سیستم بلیت)

- امکان اعلان حوادث به صورت ایمیل و پیامک

واسط کاربر (بخشی از CRE)

- رابط کاربر یکنواخت و یکپارچه برای کل اجزاء سامانه

- داشبورد وضعیت امنیتی، وضعیت کلی سامانه و اجزاء سامانه

- امکان مدیریت و پیکربندی همه اجزاء به صورت متمرکز

- امکان پایش وضعیت منابع (پردازنده، حافظه، دیسک سخت) مختلف همه اجزاء سامانه به صورت متمرکز

- واسط کاربر مبتنی بر وب و امکان دسترسی از هر محل مورد نظر

- امکان پایش حسگرها و مدیریت واحدهای جمعآوری کننده رخدادنما

- پشتیبانی از صدها گزارش پیشفرض و امکان تعریف گزارشهای سفارشی و دلخواه سازمان

- داشبوردهای متنوع پیشفرض و قابلیت تعریف و سفارشیسازی داشبوردها

- قابلیت مدیریت کاربران و سطوح دسترسی

- احراز اصالت دو عاملی کاربران با استفاده از توکن کیا

- امکان ارسال ایمیل و پیامک

- پشتیبان گیری خودکار و دورهای و بر حسب تقاضا

- سیستم پیام به منظور تبادل پیام امن بین کاربران

- رابط کاربری مناسب جهت اطلاع راهبران سیستم از آخرین نسخه نرم افزار و دانش سیستم و دریافت بهروزرسانیها

حسگرهای ویژه – حسگر تحلیل جریان ترافیک (NTA)

- تشخیص بیش از ۱۷۰ پروتکل لایه کاربرد شبکه

- پایش ترافیک و ارائه نمودارها و گزارشهای مختلف و قابل تعریف و سفارشیسازی در بازههای زمانی مختلف

- قابلیت دریافت گزارشهای Netflow علاوه بر استخراج اطلاعات جریان از ترافیک خام

- پردازش و همبستهسازی اطلاعات جریان ترافیک با سایر ورودیهای دریافتی از حسگرهای مختلف

- پردازش ترافیک 10Gbe

- تشخیص حملات و بدافزارهای صفر-روز (Zero-Day)

- نگهداری و جستجو بر روی جریانهای ترافیک

- توزیع پذیری در نقاط و نواحی مختلف شبکه

حسگرهای ویژه – حسگر تشخیص نفوذ (NIDS)

- امکان پردازش ترافیک با نرخ 10Gbe

- امکان پردازش 5 میلیون نشست همزمان بر روی خطوط 10Gbe

- بهرهمندی از روشهای تشخیص ناهنجاری رفتار مبتنی بر یادگیری

- بالغ بر 18 هزار امضاء حمله فعال

- به روز رسانی مداوم امضاءهای حملات

- واسط کاربر مجزا و مبتنی بر وب

- قابلیت جلوگیری از نفوذ برخط

- قابلیت ارسال فرمان به دیوارهی آتش

ویژگیهای کلی راهکار

- مقیاسپذیری بخشهای پردازشی و امکان استفاده با معماری سلسله مراتبی برای شبکههای بزرگ و دارای گستردگی جغرافیایی

- قابلیت فعالیت در شبکههای بزرگ و بسیار بزرگ و با تعداد داراییهای زیاد

- توسعه عملکرد خودکار سامانه در طول زمان

- استفاده مناسب و بهینه از سختافزار

- تحملپذیری خطا و از دست نرفتن دادهها

- قابلیت یکپارچگی با سامانه MSSP

- توسعه بومی همهی قسمتهای راهکار و عدم وجود هیچگونه وابستگی به محصولات و شرکتهای خارجی

- امنیت ارتباط بین اجزای سامانه و برخورداری از مدل امنیتی

- قابلیت یکپارچه سازی با سیستمهای ASSET Discovery و استفاده از خروجی آنها

- وجود حسگرهای ویژه (دو حسگر بومی سیستم تشخیص نفوذ و تحلیل جریان ترافیک)

- امکان اعمال تغییرات و سفارشیسازی در هر سطح بر حسب نیاز سازمان

- تیم پشتیبانی و تیم پایش حوادث 7×24 مطابق SLA

- سیستم بلیت به منظور پیگیری درخواستهای پشتیبانی تا حصول نتیجه

- برگزاری دورههای آموزشی لازم برای نیروهای مورد نظر سازمان و ارائه راهنمای حملات و سناریوها

- پشتیبانی بومی از دانش و عدم وابستگی به منابع خارجی در بهروزرسانی دانش

لیست گزارشهای مرکز عملیات امنیت

از روی انواع ورودیهای مختلف موجود در سیستم میتوان صدها گزارش تعریف نمود و زمانبندی جهت تولید این گزارشها ایجاد کرد. گزارشها به صورت دورهای و در قالب زمانبندی ساعتی، روزانه، هفتگی و ماهانه قابل تهیه بوده و نیز پارامترهای مختلفی برای هر گزارش قابل تعریف و سفارشیسازی است. بخشی از نمونه انواع گزارشها شامل موارد زیر میباشد:

- تلاش برای ورود در کل شبکه

- تلاش برای ورود به یک سیستم

- تلاش برای ورود ناموفق در کل شبکه

- تلاش برای ورود ناموفق به یک سیستم

- از کار افتادن سرویسهای مختلف شبکه

- تلاشهای ناموفق برای کسب دسترسی بر روی یک فایل

- تغییرات در مدیریت کاربران و حذف و اضافه کردن آنها

- بیشترین ترافیکهای مشکوک گزارش شده بر روی شبکه

- بیشترین ترافیکهای مشکوک گزارش شده بر روی یک سیستم

- بیشترین آدرسهایی که از آنها رخداد گزارش شده است

- بیشترین آدرسهایی که مقصد حملات مختلف بودهاند

- بیشترین بدافزارهایی که در سازمان گزارش شدهاند

- بیشترین نوع بدافزارهایی که در شبکه فعالیت میکنند

- بالاترین انواع حملاتی که به داراییهای سازمان انجام شده است

- بالاترین امضاءهای حملاتی که در شبکه مشاهده شده است

- بالاترین قوانین همبستگی که در تحلیل رویدادها منجر به تولید خروجی شدهاند

- بیشترین انواع منابعی از سرویسها و سیستمهایی که هدف حمله بودهاند

- بیشترین آثاری که رخدادهای گزارش شده و حملات مشاهده شده بر روی داراییهای شبکه داشتهاند

- بیشترین تغییرات پیکربندی در سیستمهای مختلف شبکه

- تعداد ورودهای موفق یا ناموفق یک کاربر به سرویسهای مختلف

- پورتهای مختلف شبکه که مورد حمله قرار گرفتهاند

- بیشترین پروتکلهایی که بستر اتفاقات مختلف امنیتی بودهاند

- بالاترین نقاط شبکه که مورد هدف حمله شناسایی قرار گرفتهاند

- بالاترین مهاجمینی که حملات منع سرویس علیه داراییهای شبکه انجام دادهاند

- آلودهترین داراییهایی موجود در شبکه که مبدأ انتشار بدافزارهای مختلف هستند

- بالاترین نقاطی از شبکه که ارسال کننده هرزنامه به سرویسدهندههای ایمیل هستند

- بالاترین سیستمهایی که دارای سابقه فعالیت در شبکههای بات هستند

- بالاترین سیستمهایی که انتقال داده به صورت فایل مشترک بر روی پروتکلهای مربوطه داشتهاند

- بالاترین تغییرات دادهای که بر روی سرویسدهندههای پایگاه داده گزارش شده است

- بیشترین حملاتی که بر روی یک پورت خاص گزارش شده است

- بیشترین حملاتی که بر علیه یک سرویس خاص گزارش شده است

- بیشترین رویدادهای فعالیت استاندارد در شبکه

- بیشترین آسیبپذیریهای کشف شده در شبکه

- حسگرهایی که بیشترین تعداد رخداد را گزارش کردهاند

- بیشترین پورتهایی که بستههای ترافیک شبکه بر روی آنها دور ریخته شده است

- بیشترین پورتهایی که جهت انتشار بدافزار از آنها استفاده شده است

- بیشترین حملاتی که علیه سرویس دهنده وب در سازمان انجام شده است

- بیشترین داراییهایی که نام دامنه مشکوک به سرویس دهنده نام دامنه پرس و جو کردهاند

- بالاترین آدرسهایی که ترافیک ناهنجار از آنها گزارش شده است

- بیشترین آدرسهایی که سیاستهای تعریف شده در ACL را نقض کردهاند

- بیشترین پورتهایی که مقصد حملات درب پشتی سرویسها و بدافزارهای موجود در سازمان بودهاند

- بالاترین دسترسیهایی که بر روی سرور VPN انجام میشود

- بالاترین آدرسهایی که بر روی سرویس دهنده SSH حمله کردهاند

- بالاترین فعالیتهای گزارش شده بر روی سرویس دهنده DHCP

- بالاترین حملاتی که بر علیه پهنای باند شبکه انجام شدهاند

- بالاترین پروتکلهایی که بر روی آنها انواع ترافیک با کانال پوشیده منتقل شده است

- بالاترین سرویسدهندههایی که علیه آنها حمله نفوذ جهت کسب دسترسی به سرویس انجام شده است

- بالاترین برنامهها یا سرویسدهندههایی که متوقف شده است

- بالاترین آدرسهای بدنامی که ترافیک داده به سمت شبکه هدف منتقل کردهاند

- و …

لیست داشبوردهای مرکز عملیات امنیت

از روی انواع ورودیهای مختلف موجود در سیستم میتوان داشبوردهای متنوعی تعریف نمود، که تعدادی داشبورد پیشفرض نیز در سیستم در نظر گرفته شده است. بخشی از نمونه انواع داشبوردهای پیشفرض شامل موارد زیر میباشد:

- وضعیت دارائیها

- حملهکنندگان اخیر

- مقاصد حمله اخیر در سازمان

- وضعیت بدافزارها

- وضعیت آسیبپذیریهای سازمان

- وضعیت جریانهای ترافیک شبکه در لایه کاربرد

- وضعیت جریانهای ترافیک شبکه در لایه شبکه

- انواع حملات اخیر

- مکانیزمهای حملات اخیر

- سرویسها و منابع مورد حمله اخیر

- وضعیت کلی امنیتی سازمان

مدلها

مدلهای مختلف Ravin SIEM

به جهت پوشش نیازهای مشتریان مختلف و قابلیت استفاده در ساختارهای مختلف شبکه، راوين SIEM در قالب اجزا مختلف خود نيز مدل بندی شده است. اين اجزا عبارتند از :

- جمع آوری رخدادها (Log Collection)

- مديريت و نگهداری رخدادها (Log Management)

- موتور همبسته ساز (Correlation Engine)

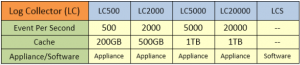

مدلهای مختلف جمع آوری رخدادها

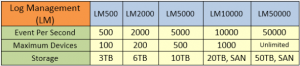

مدلهای مختلف مديريت و نگهداری رخدادها

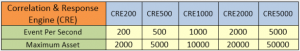

مدلهای مختلف موتور همبسته سازی