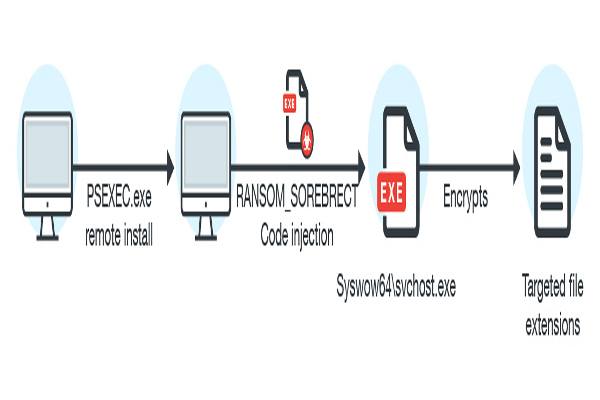

در حالی که انواع حملات باجافزاری در حال ظهور هستند، روشهای سنتی و قدیمی در حال تبدیل به روشهایی هستند که شناسایی آنها سختتر باشد و اختیارات نامحدودتری را برای حمله برای هکرها فراهم کند. محققان امنیتی اخیرا نوعی باجافزار بدون فایل را یافتهاند با عنوان Sorebrect که کد آلودهی خود را در process متعارف ویندوز با نام svchost.exe بر روی سیستم هدف تزریق میکند و سپس خود را نابود میکند تا ردی از خود به جا نگذارد. بر خلاف باجافزارهای معمول این باجافزار طراحی شده است تا سرورها و سیستمهای کاربری سازمانها را هدف قرار دهد. این تزریق کد روند رمزنگاری را بر روی سیستم و folderهای به اشتراکگذاشته بر روی آن آغاز میکند.

این باجافزار در ابتدا اطلاعات حسابکاربری مدیر شبکه را با استفاده از brute force کردن یا روشهای دیگر مییابد و سپس از ابزار دستوری Microsoft’s Sysinternals PsExec فایلها را رمزنگاری میکند. این ابزار به هکرها این قابلیت را میدهد تا از راه دور دستورها را اجرا کنند.

در صورتی که فایلهای به اشتراکگذاشته شده سطح دسترسیای داشته باشند که همه بر روی آنها قابلیت read و write داشته باشند این فایلها نیز رمزنگاری میشوند. پس از اتمام رمزنگاری باجافزار تمامی logهای رخداد را با استفاده از wevtutil.exe پاک میکند. لازم به ذکر است که این باجافزار مانند سایر انواع آن اقدام به استفاده از ارتباط Tor جهت برقراری ارتباط C&C با سروراش میکند تا این ارتباط را غیرقابل ردیابی کند.

بنا بر گزارش Trend Micro باجافزار Sorebrect با هدف حمله قرار دادن کشورهای خاورمیانه مانند کویت و لبنان ایجاد شده است اما در ماه گذشته سیستمهایی از کانادا، چین، کرواسی، ایتالیا، ژاپن، مکزیک، روسیه، تایوان و آمریکا نیز آلوده شدهاند. این اولین باری نیست که باجافزاری بدون فایل ایجاد شده است. دو ماه پیش، محققان Talos حملهی DNSMessenger پیدا کردند که به صورت کامل بدون فایل بود و با استفاده از قابلیتهای پیامرسانی DNS TXT به سیستم نفوذ میکرد.

در ماه فوریه نیز محققان کسپرسکی بدافزاری بدون فایل بر روی سیستمهای بانکها، شرکتهای مخابراتی و سازمانهای دولتی در ۴۰ کشور پیدا کردند که به صورت تنها در حافظهی این سیستمها شناسایی شده بود.

منبع: ThehackersNews